Webinary i wideokonferencje stały się jednym z fundamentów codziennej aktywności dla biznesu i edukacji. W jaki sposób zadbać o bezpieczeństwo Twojej działalności online? W tym artykule pokazujemy, dlaczego ochrona własności intelektualnej, bezpieczeństwo wizerunku i dóbr osobistych są absolutnie kluczowe również w przypadku webinarów.

O ile webinary, spotkania online, czy wideokonferencje od lat są nieodłączną częścią internetowego krajobrazu, o tyle wybuch pandemii koronawirusa w jednej chwili zwielokrotnił zapotrzebowanie na takie formy komunikacji online.

Szkoły, uczelnie, firmy, instytucje państwowe czy organizacje non-profit – wszyscy musieliśmy w bardzo krótkim czasie zaadoptować się do nowych warunków i pozostania w domach. Praca i nauka w trybie zdalnym stała się koniecznością, co z kolei spowodowało globalny szturm w kierunku platform oferujących webinary i spotkania online.

Jednak gwałtowany wzrost popularności tej formy komunikacji z jednej strony udowodnił jej przydatność i wszechstronne zastosowanie, a z drugiej przypomniał o podatności na zewnętrzne zagrożenia.

Table of Contents

Organizujesz webinary – O czym warto pamiętać?

Błyskawiczne przełączenie się na 100% komunikację online było konieczne, żeby zachować ciągłość działań edukacyjnych i biznesowych. Wiele organizacji nie mogło sobie pozwolić na zatrzymanie swoich aktywności. Trzeba było działać i trzeba było zrobić to szybko.

Przedsiębiorcy, pracownicy firm, nauczyciele działając pod sporą presją czasu, musieli nauczyć się (często zupełnie dla nich nowej) technologii oraz procesów.

W tym pośpiechu nie powinno zabraknąć czasu na pełną refleksję nad tym, czy taki tryb pracy i komunikacji nie niesie ze sobą ekspozycji na nieoczekiwane i nieuprawnione wykorzystanie Twojego:

- Wizerunku;

- Wiedzy, informacji poufnych, w tym „know-how”;

- Praw autorskich;

- Lub innych dóbr niematerialnych.

O jakie aspekty powinieneś zadbać?

Prowadzisz edukacyjne webinarium albo organizujesz spotkania biznesowe online? W obu przypadkach treść, którą udostępniasz podczas takich wydarzeń jest niezwykle wartościowa, ale przez to też wymaga dodatkowej opieki.

Na jakie aspekty powinieneś zwrócić szczególną uwagę?

-

Zabezpieczenie Twojej unikatowej ekspertyzy. Jeśli odpowiadasz za Internetową działalność edukacyjną swojej szkoły lub uczelni, powinieneś pamiętać o odpowiednim zabezpieczeniu swoich zajęć, żeby powstrzymać swoją konkurencję przed ewentualnym dostaniem się na Twoje wydarzenia. Żeby Twoja wiedza, jak i metodyka pracy nie przestała być Twoją przewagą konkurencyjną, możesz między innymi wprowadzić swój znak wodny na każdym slajdzie prezentacji oraz obwarować się oznaczeniami o prawach autorskich.

-

Dbałość o bezpieczeństwo strategicznych danych. Wideokonferencje i webinary to jednak nie tylko edukacja. Na całym świecie firmy, od startupów po korporacje, wykorzystują spotkania online do organizacji pracy, współpracy przy projektach, zebrań kadry menadżerskiej, opracowywaniu strategii, etc. Prowadzenie spotkań, podczas których przedstawiacie nową strategię marketingową, nie powinno odbywać się przy „otwartych drzwiach” – czyli podczas spotkań z otwartym dostępem. Ich odpowiednie zabezpieczenie to uniknięcie możliwego przejęcia Twoich planów przez konkurencyjną firmę.

-

Godność i dobra osobiste. Niedawno nagłośnione przez media zjawisko „zoombomingu” i zakłócania wideokonferencji niestosownymi treściami i zachowaniami to tylko jeden z przykładów nieeleganckich zachowań w Internecie. Otwarte wydarzenia online mogą też sprawić, że osoba włamująca się na spotkanie może wykorzystać nagranie lub zrzuty ekranu w celach prześmiewczych. W dalszej części artykułu pokażemy, jak uniknąć takich zjawisk jak tworzenie memów, których „bohaterami” może być nauczyciel, uczeń, pracownik, partner biznesowy, będzie atakiem na ich wizerunek i godność.

Ochrona własności intelektualnej i wizerunku w ujęciu biznesowym

Jeśli demonstrujesz swój produkt lub za darmo dzielisz się częścią wiedzy, żeby zbudować więź ze swoimi przyszłymi lub obecnymi klientami, to nic nie stoi na przeszkodzie, żeby organizowane przez Ciebie wydarzenia były publiczne. W każdym innym przypadku, powinieneś dołożyć wszelkich starań, żeby zabezpieczyć swoje webinary i spotkania online.

Dlaczego jest to tak ważne? Ponieważ w ten sposób:

- Nie narażasz się na utratę swojej przewagi konkurencyjnej

- Zabezpieczasz informacje poufne

- Nie eksponujesz się na nadszarpnięcie swojego wizerunku

Ochrona tych dóbr niematerialnych w ujęciu formalno-prawnym

Wiemy zatem jak bardzo wrażliwe jest prowadzenie aktywności online. Jak z takimi zjawiskami mierzy się prawo?

Ustawa o zwalczaniu nieuczciwej konkurencji

Aby zmierzyć się z konkurencyjnymi podmiotami na rynku, które prowadzą z Tobą nieuczciwą walkę, możesz powołać się na ustawę o zwalczaniu nieuczciwej konkurencji. Jej zapisy jednak nie przyjdą w sukurs przedsiębiorcy, który nie był wystarczająco uważny.

Żeby skorzystać z ochrony prawnej, którą w tym wypadku przewidział ustawodawca, powinieneś uprzednio podjąć działania w celu zabezpieczenia informacji stanowiących tajemnicę przedsiębiorstwa.

Jak to określa ustawodawca? Według art. 11 ust. 1 ustawy z dnia 16 kwietnia 1993 r. (Dz.U. Nr 47, poz. 211 ze zm.) o zwalczaniu nieuczciwej konkurencji, czynem nieuczciwej konkurencji jest ujawnienie, wykorzystanie lub pozyskanie cudzych informacji stanowiących tajemnicę przedsiębiorstwa.

Co się stanie, jeśli Twoje interesy jako przedsiębiorcy zostały zagrożone lub naruszone na skutek wykorzystania informacji stanowiących jego tajemnicę przedsiębiorstwa? Przepisy prawa oferują szereg środków ochrony prawnych wobec sprawcy czynu. Przede wszystkim, możesz żądać zaniechania niedozwolonych działań, usunięcia skutków niedozwolonych działań, naprawienia wyrządzonej szkody, wydania bezpodstawnie uzyskanych korzyści.

Aby jednak móc skorzystać z któregokolwiek z wyżej wymienionych środków prawnych, musisz wykazać między innymi, że ujawnione lub wykorzystane informacje spełniają definicję tajemnicy przedsiębiorstwa. Nie mogą być powszechnie znane osobom zwykle zajmującym się tym rodzajem informacji albo nie są łatwo dostępne dla takich osób. Twoim obowiązkiem jednak jest podjęcie, przy zachowaniu należytej staranności, działania w celu utrzymania ich w poufności (art. 11 ust. 2 wspomnianej ustawy).

Mówiąc wprost – jeśli Ty jako właściciel informacji stanowiących tajemnicę przedsiębiorca nie zadbasz o zachowanie takich informacji w poufności i nie zabezpieczasz ich przed dostępem osób trzecich, Twoja tajemnica nie będzie skutecznie chroniona również od strony prawnej.

Aby więc „na własne życzenie” nie pozbawić się ochrony, zrób wszystko, żeby zabezpieczyć dostęp do informacji, które postrzega się jako tajemnicę przedsiębiorstwa.

Problem z dochodzeniem praw

Co należy zrobić, jeśli już mleko się rozlało i ktoś nadszarpnął Twój wizerunek lub rozpowszechnił Twoją wiedzę z płatnego kursu online? Dochodzenie swoich praw przeciwko takiej osobie, ze względu na naturę Internetu, nie jest procesem szybkim i łatwym.

W większości przypadków takie osoby działają anonimowo, co istotnie utrudnia ustalenie osoby odpowiedzialnej na naruszenie czyjegoś dobra prawnego. W takiej sytuacji pozostaje Ci zwrócić się do podmiotu dysponującego adresem IP naruszającego o jego udostępnienie. W tej sytuacji powołujesz się na przepisy RODO (a konkretnie art. 6 pkt f Ogólnego Rozporządzenia o Ochronie Danych 2016/679).

Druga możliwość to wniesienie do Sądu prywatnego aktu oskarżenia z wnioskiem o ustalenie danych anonimowego sprawcy (na podstawie art. 488 §2 kodeksu postępowaniu karnego).

Działania w zakresie ustalenia tożsamości sprawcy musisz zatem podjąć jeszcze zanim na dobre wdasz się ze sprawcą w spór, co do poniesionych szkód majątkowych czy doznanych krzywd.

Jeśli już uzyskasz korzystny dla siebie wyrok Sądu zasądzający na Twoją rzecz zadośćuczynienie czy nakaz określonego zachowania przez sprawcę, musisz wyegzekwować od sprawcy wykonanie tego wyroku. Może to być nie lada wyzwaniem i wymagać wszczęcia kolejnego postępowania, tym razem egzekucyjnego, w celu doprowadzenia do przymusowego wykonania orzeczenia.

Musisz pamiętać, że ze względu na internetową anonimowość, trudno jest ustalić osobę odpowiedzialną za naruszenie dóbr, a także jakie jest właściwe prawo oraz właściwy sąd. Ciężko jest określić w jakim kraju dochodzi do naruszenia praw, skoro Internet funkcjonuje ponad granicami państw.

Prawo do bycia zapomnianym

Zupełne usunięcie wpisów, klipów wideo, memów, gif-ów jest praktycznie niemożliwe. Redystrybucja niezabezpieczonych treści w sieci dokonuje się w sposób szybki i niekontrolowany, zwłaszcza jeśli treści te stają się popularne.

Z pomocą w zapanowaniu nad niekontrolowanym rozprzestrzenianiem się informacji, zwłaszcza tych godzących w dobra osobiste obywateli, starają się przychodzić ustawodawcy oraz sądy określając różne zasady i regulacje prawne.

Na terenie Europejskiego Obszaru Gospodarczego funkcjonuje instytucja „prawa do bycia zapomnianym”, która zakłada, że każdy człowiek ma prawo do usunięcia swoich danych dostępnych w sieci.

Istnienie tego prawa zostało formalnie potwierdzone wyrokiem Trybunału Sprawiedliwości Unii Europejskiej w sprawie C-131/12 (Google Spain), a następnie usankcjonowane w art. 17 RODO.

Korzystając z powyższego prawa, możemy m.in. skutecznie doprowadzić do usunięcia z wyników wyszukiwania danych, które nas dotyczą.

Realizacja takiego żądania jednak w praktyce napotyka bariery – żądanie to może być ograniczone jedynie do fraz odnoszących się do danych osobowych żądającego (czyli z reguły jedynie Twojego imienia i nazwiska).

Dodatkowo, jeśli zażądasz usunięcia jakiś danych, to i tak dane źródłowe dalej będą krążyć w sieci, a znikną jedynie hiperłącza, które pojawiają się w wynikach wyszukiwarki.

I wreszcie, wyniki wyszukiwania zostaną usunięte jedynie w obrębie EOG, a więc tylko w odniesieniu do zapytań pochodzących z kraju z EOG (praktyka ta wynika z rozstrzygnięcia Europejskiego Trybunału Sprawiedliwości w sprawie C-507/17 Google v CNIL, w Trybunał odniósł się do terytorialnego zasięgu prawa do bycia zapomnianym).

Co to oznacza w praktyce? Wyobraźmy sobie sytuację, w której ktoś uzyskał dostęp do nagrania z lekcji prowadzonej on-line, wykorzystał fragment nagrania prezentujący określoną osobę w negatywnym świetle, a następnie spopularyzował nagranie publikując je w różnych serwisach internetowych.

W takiej sytuacji, jeśli osoba poszkodowana chce doprowadzić do usunięcia niechcianego nagrania, zmuszona jest nie tylko wystąpić z żądaniem do dostawców wyszukiwarek internetowych o zaprzestanie przetwarzania jej danych w wynikach wyszukiwania, ale również do „n” liczby innych serwisów i żądać usunięcia szkodliwego nagrania z ich serwisów.

Osoba poszkodowana nie ma oczywiście pewności, że ze swoim żądaniem dotarła do wszystkich możliwych źródeł publikacji szkodliwego nagrania i że nie są one dalej multiplikowane.

Alternatywnie, osoba poszkodowana może też poczekać na rozstrzygnięcie Sądu, w który może zobowiązać sprawcę do usunięcia skutków publikacji nagrania, wówczas jednak wracamy do wyżej wspomnianych działań związanych z egzekucją praw względem sprawców naruszeń w Internecie.

Powyższe rozważania trafnie podsumowuje fragment przysięgi Hipokratesa „lepiej zapobiegać niż leczyć”.

Jak ClickMeeting pozwala zadbać o poufność i ochronę dóbr

Mimo, że prawo nie zawsze nadąża za rozwojem technologii i towarzyszącym jej zjawiskom społecznym, są sposoby, żeby chronić swój wizerunek i własność intelektualną prowadząc webinary.

Platforma webinarowa ClickMeeting oferuje wiele rozwiązań, mających na celu zapewnienie poufności spotkań online oraz ich treści.

Możesz zapewnić sobie ochronę informacji poufnych na kilku poziomach:

1. Nota prawna

Jeszcze przed rozpoczęciem wydarzenia, masz możliwość przedstawienia uczestnikom swojego webinaru stosownej noty prawnej. Dotyczyć ona będzie praw autorskich do prezentowanych podczas webinaru materiałów (edukacyjnych, szkoleniowych, produktowych) oraz zakazu ich redystrybucji czy własnego użycia.

Taki zapis powinien też zawierać zakaz wykorzystywania wizerunku osób występujących w webinarze, oraz jasno określać informacje prezentowane podczas webinaru jako tajemnicę przedsiębiorstwa, które organizuje to wydarzenia online.

Taką informację możesz umieścić w:

-

Poczekalni wydarzenia. Każdy webinar, niezależnie czy jest webinarem na żywo, czy na żądanie (on-demand webinar) posiada tzw. Poczekalnię – stronę, na której lądują uczestnicy wydarzenia zanim organizator je rozpocznie. Jest to miejsce, w którym można zamieścić informacje o samym wydarzeniu, jego agendę, notkę biograficzną prelegenta, oraz właśnie – stosowną notę prawną.

-

Formularzu rejestracji na webinar na żywo. Dzięki temu narzędziu możesz nie tylko w prosty sposób zaprojektować stronę rejestracji na swoje wydarzenie, co jest nie lada pomocą w lepszym poznaniu swoich uczestników. Jest to też miejsce, w którym możesz dodać pole tekstowe – stworzyć dodatkową przestrzeń do zaznaczenia ochrony praw autorskich i wizerunku.

2. Hasło lub token

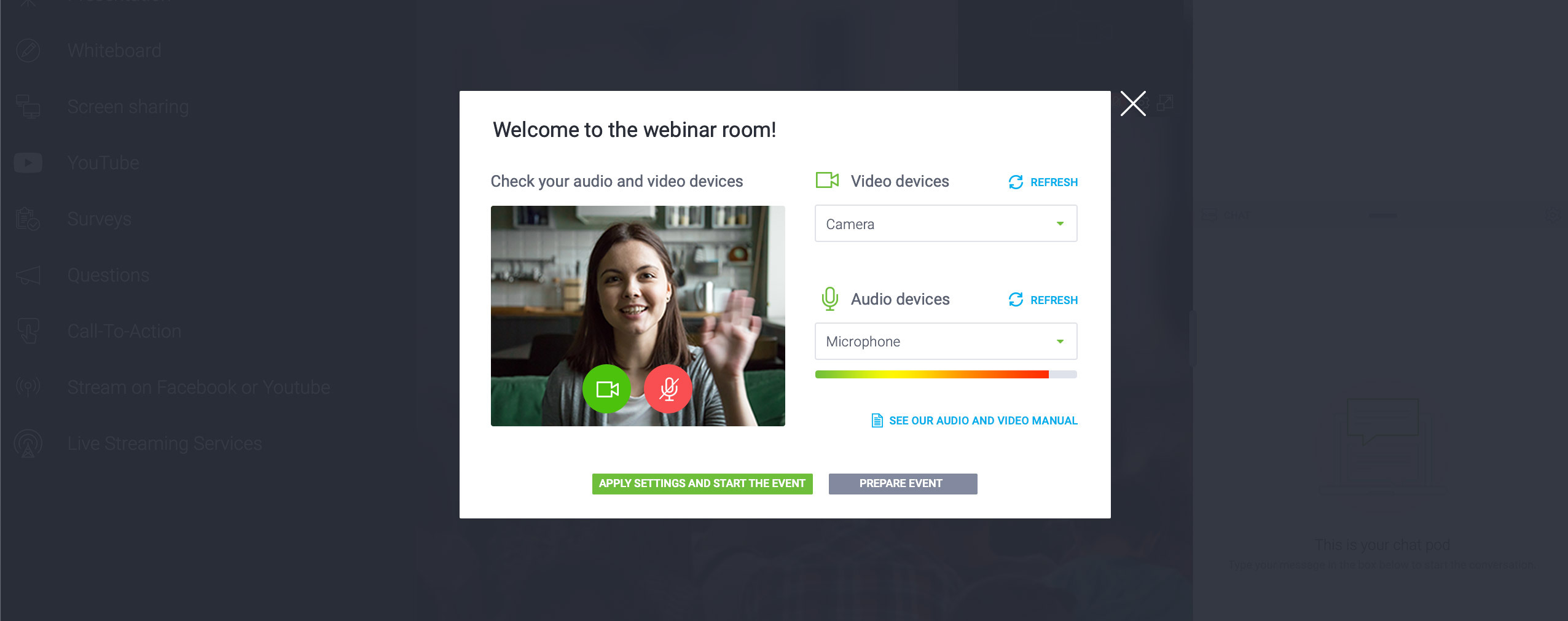

Na etapie zakładania i konfigurowania wydarzenia na platformie ClickMeeting, ustalasz jego nazwę, datę, rodzaj (permanentny, określony czasowo, automatyczny, na żądanie), a następnie rodzaj dostępu.

Jeden z rodzajów dostępu jest – otwarty dla wszystkich. Niewątpliwie wygodny dla Ciebie i uczestników Twoje wydarzenia, bo żeby znaleźć się w tzw. Pokoju webinarowym, wystarczy im kliknięcie w przycisk, oznacza jednak zostawienie uchylonej furtki dla konkurentów lub innych nieetycznych użytkowników czekających na Twoje potknięcie.

Istnieją jednak dwa proste sposoby, żeby te drzwi zamknąć i zaryglować:

-

Hasło. Wybierając tę opcję, ustawiasz jedno hasło, które zaproszeni przez Ciebie użytkownicy muszą podać, żeby dostać się do Twojego wydarzenia.

-

Token. Jest to najbezpieczniejsza z opcji. Każdy uczestnik otrzymuje unikalny kod dostępu, który uprawnia do wejścia z jednorazowym wykorzystaniem. Po jednym użyciu tokena, nikt inny nie może posłużyć się nim ponownie.

3. Usunięcie webinaru na żądanie

Główną ideą webinaru on-demand jest to, że udostępniasz swoim uczestnikom treść, którą mogą obejrzeć w dowolnym dla siebie czasie. Sprowadza się to do tego, że webinar, zamiast odbywać się konkretnego dnia o konkretnej godzinie, jest dostępny o jakiejkolwiek porze dnia i nocy, niezależnie od strefy czasowej.

Mimo że możesz odnieść wrażenie, że jest on zawieszony w cyberprzestrzeni na zawsze, to możesz mieć nad tym kontrolę. Platforma ClickMeeting umożliwia szybkie usunięcie webinaru on-demand po ustalonym przez siebie okresie, co powoduje, że link prowadzący do nagrania wydarzenia staje się nieaktywny.

Czas na bezpieczne webinary i wideokonferencje

Zdalna edukacja, praca w rozproszonych zespołach, oraz szereg innych rodzajów webinarów i spotkań online to z jednej strony ratunek, a z drugiej strony aspekt działalności, o bezpieczeństwo którego trzeba szczególnie zadbać. Na szczęście istnieją rozwiązania stworzone z myślą o ochronie dóbr niematerialnych.

(4 votes, average: 4.50 out of 5)

(4 votes, average: 4.50 out of 5)